大家好!我目前正在就讀資訊類科系,平常以接觸程式撰寫居多,對於資安領域的技術沒有太多了解![]() 因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

因此希望藉由這30天的機會,以OWASP ZAP作為主要工具,從實際操作和分析,從環境架設、基本掃描到進階弱點發掘,一步步建立資安思維。

我將學習如何利用ZAP自動化及主動/被動掃描常見的資安漏洞,並理解其背後的原理,以及該如何修復,例如SQL Injection、XSS等,讓我從「資安小白」進化成具備基本滲透測試技能的「資安入門者」。

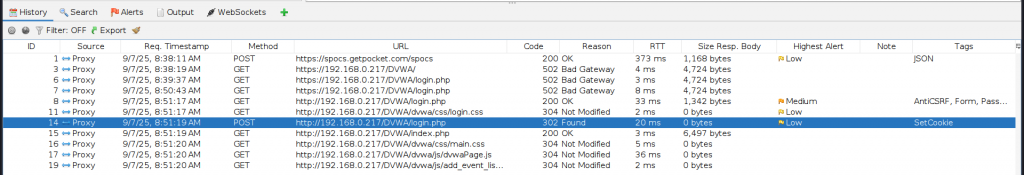

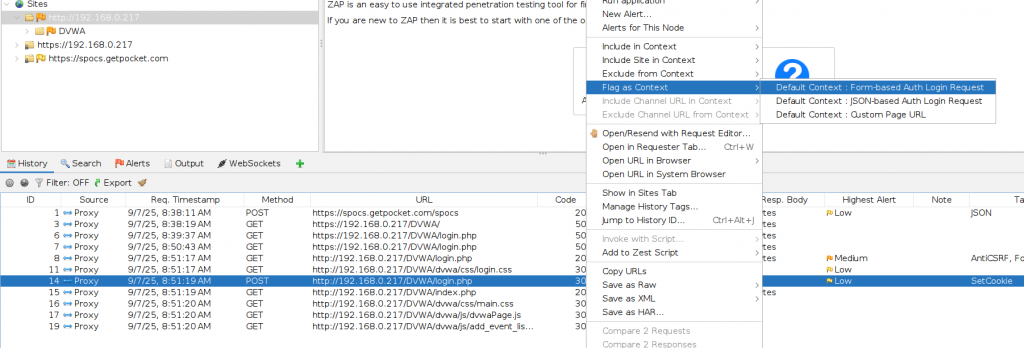

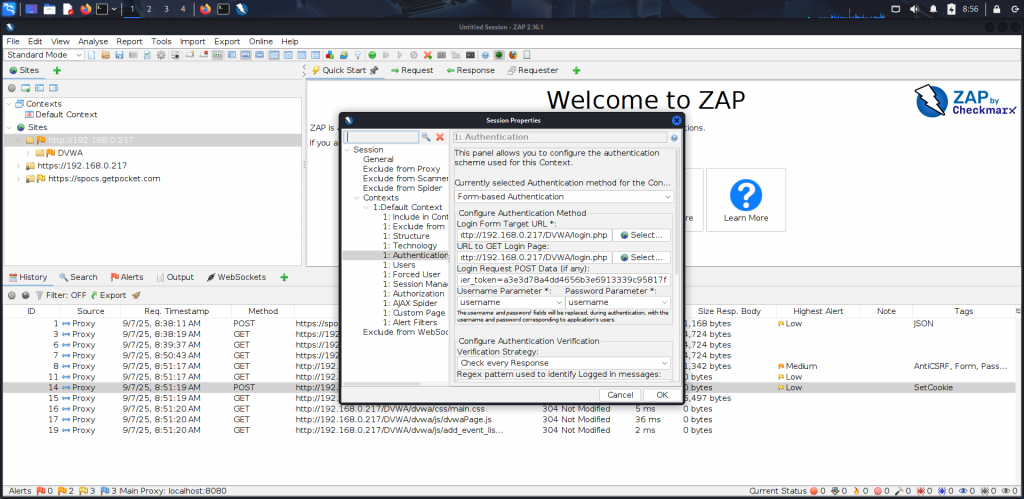

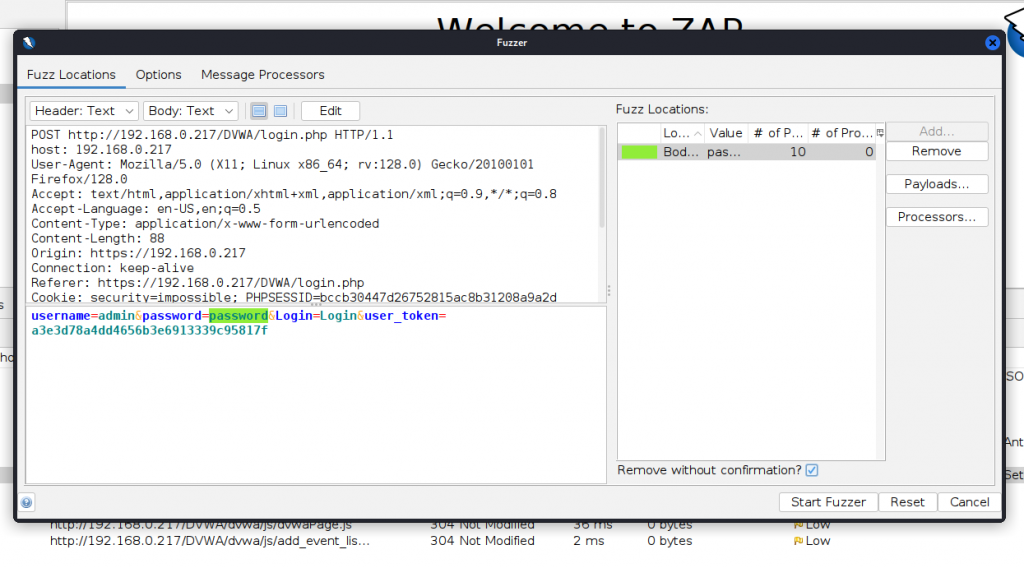

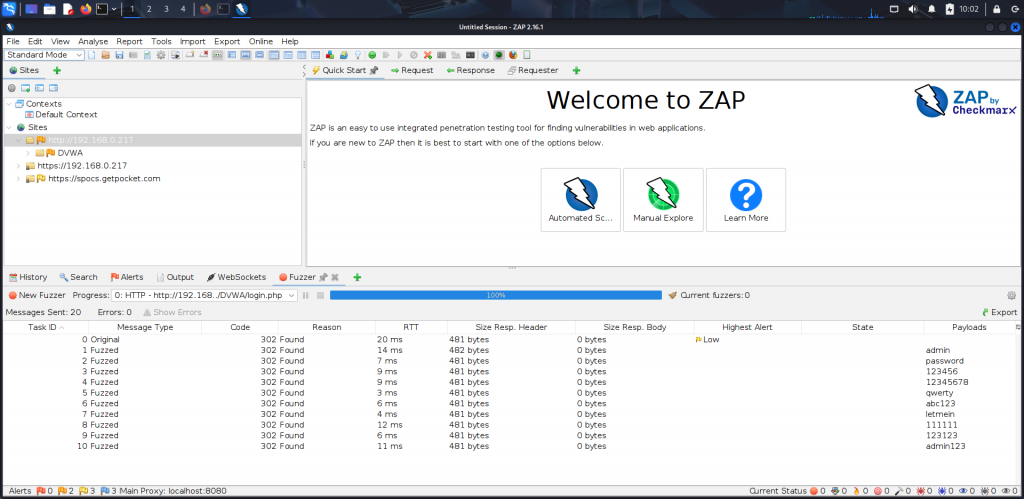

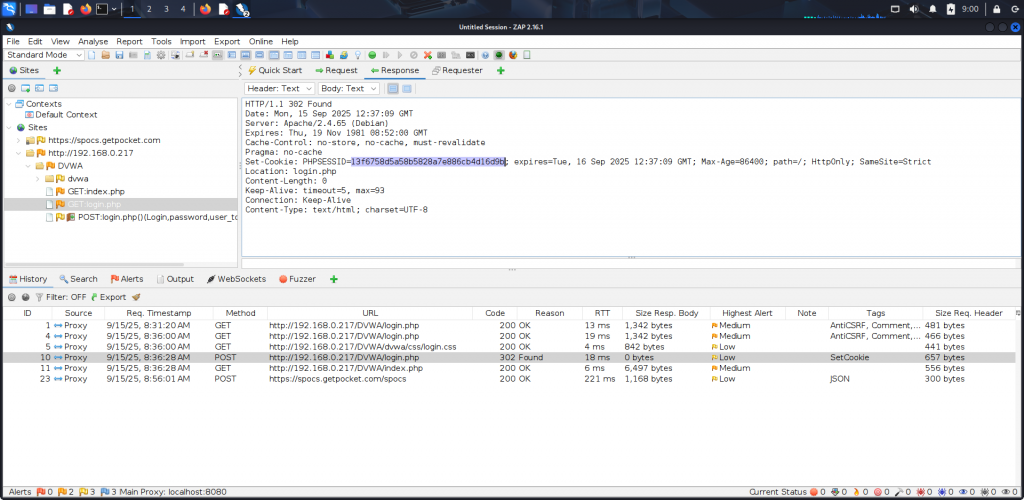

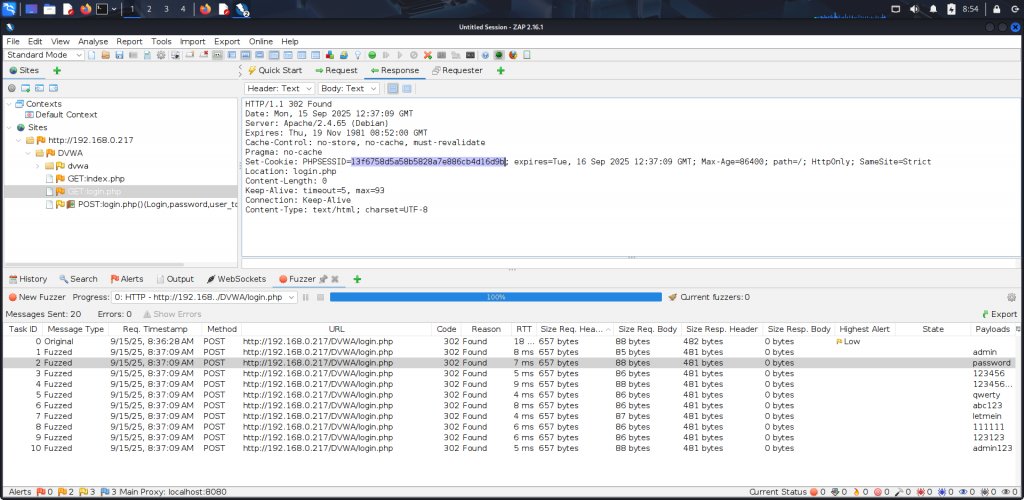

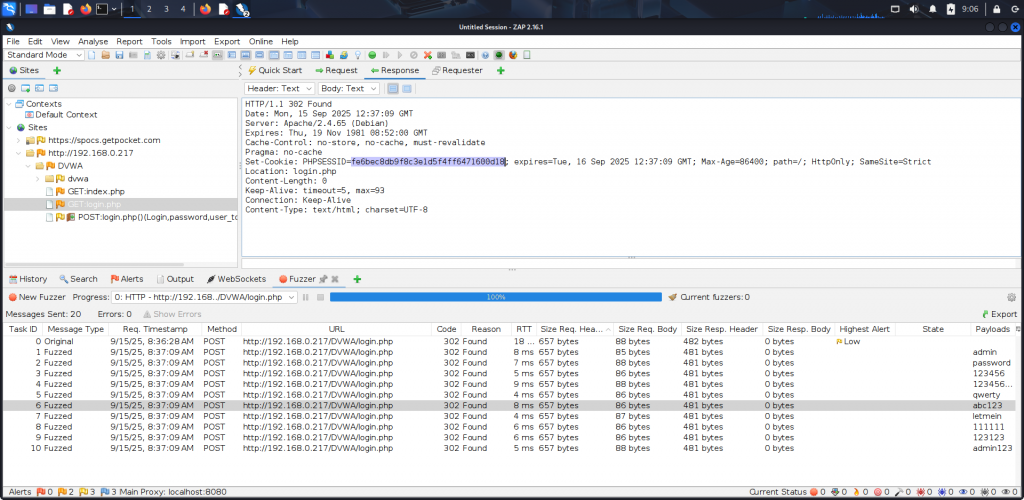

前提:DVWA的網站預設帳號為admin;密碼為password。

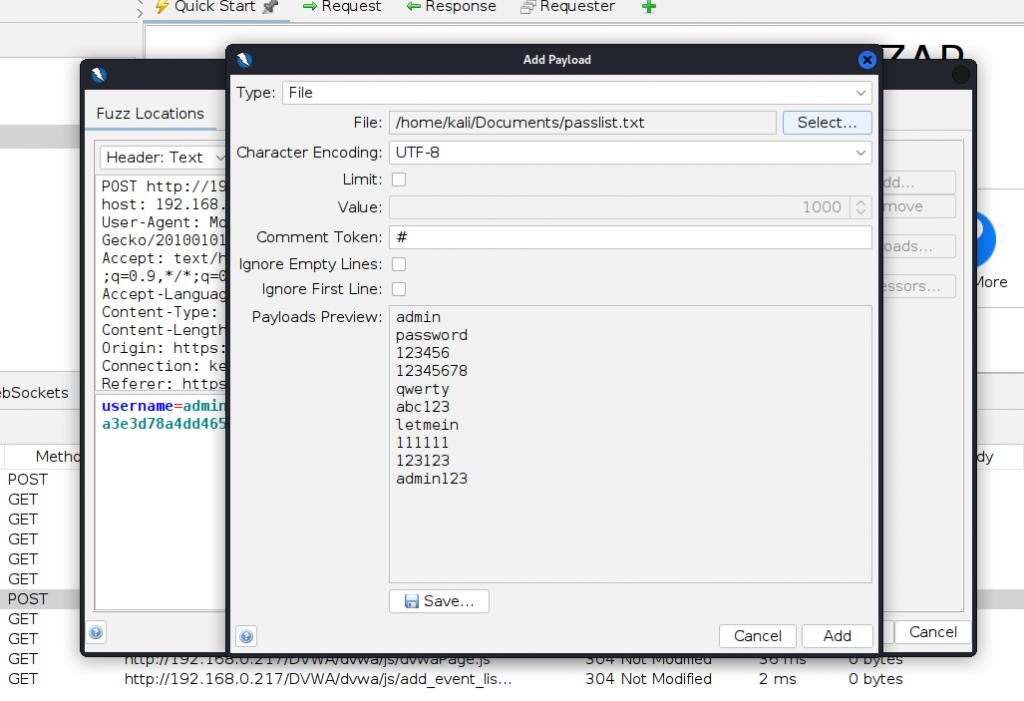

是一種暴力破解(Brute Forcing)的攻擊方式,指攻擊者用常見的詞彙、數字、語句組合清單,進行攻擊、破解密碼,通常為節省時間及控制猜測範圍,會利用「常見密碼清單(字典)」來逐一測試。